【C#】暗号化ライブラリの選び方と実装例―AES・RSA・Bouncy Castleでセキュアなアプリ開発

C#で暗号化するなら、標準のSystem.Security.Cryptographyを軸に、AWS Encryption SDK、Bouncy Castle、UnityCipherなどを用途別に選ぶと安心です。

対称鍵はAES、公開鍵はRSAやECDSAが主流で、鍵管理やストリーム暗号化もライブラリが肩代わりします。

商用利用ならサポートやライセンスも要チェックです。

暗号化ライブラリを導入する目的

アプリケーション開発において、暗号化はデータの安全性を確保するために欠かせない技術です。

C#で暗号化を実装する際には、適切な暗号化ライブラリを選び、正しく活用することが重要です。

ここでは、暗号化ライブラリを導入する主な目的について詳しく解説いたします。

データ保護と機密性向上

暗号化ライブラリを導入する最大の目的は、データの保護と機密性の向上です。

アプリケーションが扱う情報には、個人情報やクレジットカード番号、認証情報など、外部に漏れると重大な被害をもたらすものが多く含まれます。

これらの情報を平文のまま保存したり通信したりすると、悪意のある第三者に簡単に読み取られてしまいます。

暗号化ライブラリを使うことで、データを暗号化し、許可されたユーザーだけが復号できる状態に保つことが可能です。

たとえば、AES(Advanced Encryption Standard)を用いた対称鍵暗号は高速かつ安全性が高く、ファイルやデータベースの暗号化に適しています。

また、RSAのような公開鍵暗号は、鍵の配布やデジタル署名に利用され、通信の安全性を確保します。

具体的には、以下のような場面で暗号化が役立ちます。

- ユーザーのパスワードや個人情報の保存時にハッシュ化や暗号化を行う

- ネットワーク通信で送受信するデータをTLSや独自の暗号化で保護する

- クラウドストレージやローカルファイルに保存する機密データを暗号化する

これにより、万が一データが漏洩しても、暗号化されていれば内容を解読されにくくなり、被害を最小限に抑えられます。

規格準拠とコンプライアンス対応

多くの業界では、情報セキュリティに関する規格や法律が定められており、これらに準拠することが求められます。

暗号化ライブラリを導入することで、こうした規格やコンプライアンス要件を満たしやすくなります。

代表的な規格や法律には以下のようなものがあります。

- PCI DSS(Payment Card Industry Data Security Standard)

クレジットカード情報を扱う企業に対して、カード情報の暗号化やアクセス制御を義務付けています。

- GDPR(General Data Protection Regulation)

EU域内の個人データ保護に関する規則で、個人情報の適切な管理と保護が求められます。

- HIPAA(Health Insurance Portability and Accountability Act)

医療情報の保護に関する米国の法律で、患者情報の暗号化が推奨されています。

- JIS Q 15001(個人情報保護マネジメントシステム)

日本国内の個人情報保護に関する規格で、暗号化の実施が推奨されています。

これらの規格に準拠するためには、暗号化アルゴリズムの選択や鍵管理の方法、暗号化処理の実装が適切である必要があります。

信頼性の高い暗号化ライブラリを利用することで、これらの要件を満たしやすくなり、監査や審査の際にも有利です。

アプリケーション信頼性の向上

暗号化ライブラリを導入することで、アプリケーションの信頼性も向上します。

ユーザーや取引先は、データが安全に扱われていることを期待しており、セキュリティ対策が不十分だと信頼を失うリスクがあります。

暗号化を適切に実装することで、以下のようなメリットがあります。

- データ改ざんの防止

デジタル署名やメッセージ認証コード(MAC)を利用して、データの改ざんを検知できます。

これにより、悪意のある操作を防止し、データの整合性を保てます。

- 認証とアクセス制御の強化

公開鍵暗号を用いた認証や鍵交換により、不正アクセスを防止し、正当なユーザーのみがデータにアクセスできるようにします。

- 障害時のリスク軽減

万が一の情報漏洩や不正アクセスが発生しても、暗号化されていれば被害を限定的に抑えられます。

これにより、サービスの継続性やブランドイメージの維持に寄与します。

これらの理由から、暗号化ライブラリは単なる技術的なツールにとどまらず、アプリケーションの品質や信頼性を高める重要な要素となっています。

以上のように、暗号化ライブラリを導入する目的は多岐にわたり、単にデータを隠すだけでなく、法令遵守やユーザー信頼の獲得にもつながります。

C#で安全かつ効率的な暗号化を実装するためには、これらの目的を理解したうえで適切なライブラリを選択し、活用することが大切です。

.NET標準暗号化APIの全体像

C#で暗号化を行う際、まずは.NET標準の暗号化APIであるSystem.Security.Cryptography名前空間を理解することが重要です。

この名前空間には、対称鍵暗号、非対称鍵暗号、ハッシュ関数、メッセージ認証コード、乱数生成など、幅広い暗号化機能が用意されています。

以下で各カテゴリごとに主要なクラスやアルゴリズムを詳しく解説いたします。

System.Security.Cryptographyの構成

対称鍵アルゴリズム

対称鍵暗号は、同じ鍵でデータの暗号化と復号を行う方式です。

高速で大量のデータを処理しやすいため、ファイル暗号化や通信のセッション暗号に多く使われます。

System.Security.Cryptographyでは、以下の代表的な対称鍵アルゴリズムがサポートされています。

AES

Aesクラスは、Advanced Encryption Standard(AES)を実装しています。

AESは現在最も広く使われている対称鍵暗号で、128ビット、192ビット、256ビットの鍵長をサポートします。

ブロック長は128ビットで、複数の動作モード(CBC、ECB、CFB、OFB、GCMなど)に対応しています。

.NET標準APIでは、Aes.Create()でインスタンスを生成し、ICryptoTransformを使ってストリームやバイト配列の暗号化・復号を行います。

特にGCMモードは認証付き暗号(AEAD)として推奨されており、データの改ざん検知も可能です。

TripleDES

TripleDESクラスは、DES(Data Encryption Standard)を3回適用することで安全性を高めたアルゴリズムです。

鍵長は112ビットまたは168ビットで、AESよりも古い技術ですが、レガシーシステムとの互換性のためにまだ利用されることがあります。

ただし、セキュリティ面ではAESに劣るため、新規開発ではAESの利用が推奨されます。

ChaCha20-Poly1305

.NET 6以降でサポートされているChaCha20Poly1305クラスは、Googleが開発した高速かつ安全なストリーム暗号ChaCha20と、認証タグ生成にPoly1305を組み合わせた認証付き暗号です。

特にモバイルやIoT環境での利用に適しており、AES-GCMの代替として注目されています。

使い方はChaCha20Poly1305クラスのEncryptおよびDecryptメソッドを利用し、追加認証データ(AAD)も指定可能です。

非対称鍵アルゴリズム

非対称鍵暗号は、公開鍵と秘密鍵のペアを使い、公開鍵で暗号化したデータを秘密鍵で復号します。

鍵の配布やデジタル署名に適しており、通信の安全性を確保するために広く使われています。

RSA

RSAクラスは、最も一般的な公開鍵暗号の一つであるRSAアルゴリズムを実装しています。

鍵長は2048ビット以上が推奨されており、暗号化、復号、署名生成、署名検証に対応しています。

.NETではRSA.Create()でインスタンスを生成し、EncryptやDecrypt、SignData、VerifyDataメソッドを使います。

暗号化にはOAEP(Optimal Asymmetric Encryption Padding)やPKCS#1 v1.5パディングが利用可能です。

ECDSA / ECDiffieHellman

楕円曲線暗号(ECC)を利用したECDsaとECDiffieHellmanクラスも提供されています。

ECDsaはデジタル署名に特化し、ECDiffieHellmanは安全な鍵交換プロトコルを実装します。

ECCはRSAに比べて同じセキュリティレベルで鍵長が短く、処理も高速なため、モバイルや組み込み環境での利用が増えています。

ハッシュ・メッセージ認証

ハッシュ関数は、任意の長さのデータを固定長のハッシュ値に変換し、データの整合性検証に使います。

メッセージ認証コード(MAC)は、共有鍵を使ってデータの改ざん検知を行います。

SHA-2ファミリ

SHA256、SHA384、SHA512などのSHA2ファミリは、強力なハッシュ関数として広く使われています。

SHA256.Create()などでインスタンスを生成し、ComputeHashメソッドでハッシュ値を取得します。

HMAC

HMACSHA256やHMACSHA512などのHMACクラスは、共有鍵を用いたメッセージ認証コードを生成します。

これにより、データの改ざん検知と認証が可能です。

HMACは通信プロトコルやAPI認証でよく利用されます。

乱数生成器

暗号化において安全な乱数生成は非常に重要です。

鍵や初期化ベクトル(IV)、認証タグの生成に使われます。

RandomNumberGenerator

RandomNumberGeneratorは、暗号学的に安全な乱数を生成する抽象クラスです。

RandomNumberGenerator.Create()でインスタンスを取得し、GetBytesメソッドでバイト配列に乱数を埋め込みます。

RNGCryptoServiceProvider

RNGCryptoServiceProviderは、RandomNumberGeneratorの具体的な実装の一つで、WindowsのCNG(Cryptography Next Generation)APIを利用しています。

古い.NET Frameworkでよく使われましたが、.NET Core以降はRandomNumberGeneratorの静的メソッドが推奨されています。

これらのAPIを組み合わせることで、C#アプリケーションで安全かつ効率的な暗号化処理を実装できます。

標準APIはクロスプラットフォーム対応も進んでおり、WindowsだけでなくmacOSやLinuxでも同じコードで動作します。

主要サードパーティライブラリ比較

C#で暗号化を実装する際、.NET標準APIだけでなく、機能や対応アルゴリズムが豊富なサードパーティ製ライブラリを利用するケースも多いです。

ここでは代表的な暗号化ライブラリをピックアップし、それぞれの特徴や強みを比較していきます。

Bouncy Castle

アルゴリズムカバレッジ

Bouncy Castleは非常に幅広い暗号アルゴリズムをサポートしています。

対称鍵暗号(AES、DES、Blowfish、Twofishなど)、非対称鍵暗号(RSA、DSA、ECDSA、ElGamal)、ハッシュ関数(SHA-1、SHA-2、SHA-3、RIPEMD)、メッセージ認証コード(HMAC)、さらにはTLSやPGPの実装も含まれています。

この豊富なアルゴリズムカバレッジにより、特殊な暗号化要件やレガシーシステムとの互換性が必要な場合に特に有用です。

標準APIでカバーされていないアルゴリズムも多く含まれているため、柔軟な選択肢を提供します。

.NET Core / Standard対応

Bouncy Castleは.NET Frameworkだけでなく、.NET Coreおよび.NET Standardにも対応しています。

NuGetパッケージとしてBouncyCastleが提供されており、クロスプラットフォームで利用可能です。

ただし、APIはやや古典的な設計であり、最新の.NET暗号化APIのような直感的な使い勝手ではないため、慣れが必要です。

API設計の特徴

Bouncy CastleのAPIは低レベルの暗号処理に近く、細かいパラメータ設定やカスタマイズが可能です。

例えば、暗号化モードやパディング方式を明示的に指定でき、ASN.1構造の操作や鍵ペアの生成も詳細に制御できます。

一方で、標準APIのような高レベルのラッパーは少なく、初心者にはやや敷居が高い面があります。

ドキュメントも英語中心で、サンプルコードを参照しながらの利用が推奨されます。

AWS Encryption SDK

KMS連携

AWS Encryption SDK for .NETは、AWSのKey Management Service(KMS)と連携して暗号鍵の管理を自動化します。

KMSはクラウド上で安全に鍵を保管し、アクセス制御やローテーションを提供するため、鍵管理の負担を大幅に軽減できます。

SDKはKMSのAPIを透過的に利用し、暗号化・復号化処理を行うため、AWS環境でのセキュリティ要件に適合しやすいです。

エンベロープ暗号

AWS Encryption SDKはエンベロープ暗号方式を採用しています。

これはデータを対称鍵で暗号化し、その対称鍵自体をKMSの公開鍵で暗号化する仕組みです。

これにより、大量データの高速暗号化と安全な鍵管理を両立しています。

SDKはこの処理を自動化し、開発者は複雑な鍵管理を意識せずに安全な暗号化を実装できます。

Azure Key Vault SDK

Managed HSMとの統合

Azure Key Vault SDKは、AzureのManaged Hardware Security Module(HSM)と連携して鍵の生成・保管・利用を行います。

Managed HSMはFIPS 140-2 Level 3準拠のハードウェアで、クラウド上で高いセキュリティを実現します。

SDKを使うことで、アプリケーションはHSMに直接アクセスし、秘密鍵をクラウド外に出さずに暗号化や署名処理が可能です。

キーライフサイクル管理

Azure Key Vaultはキーのローテーション、無効化、有効化、削除などのライフサイクル管理機能を備えています。

SDKはこれらの操作をAPI経由で簡単に実行でき、セキュリティポリシーに沿った運用がしやすいです。

また、アクセス制御や監査ログも統合されており、コンプライアンス対応にも役立ちます。

UnityCipher

Unity環境への組み込み

UnityCipherはUnityゲームエンジン向けに設計された暗号化ライブラリで、C#スクリプトから簡単に利用できます。

Unityのクロスプラットフォーム環境に最適化されており、モバイルやWebGLなど多様なターゲットで動作します。

ゲーム内のセーブデータ暗号化や通信データの保護に適しており、Unityプロジェクトにシームレスに組み込めます。

動的キー生成

UnityCipherは動的に鍵を生成し、ランタイムでの鍵管理をサポートします。

これにより、ユーザーごとに異なる鍵を使った暗号化が可能で、不正コピーや改ざん防止に効果的です。

また、AESやRSAなどの基本的な暗号アルゴリズムをサポートし、用途に応じて使い分けられます。

その他の候補

libsodium-net

libsodium-netは、人気の高いlibsodiumライブラリの.NETラッパーです。

libsodiumはNaCl(Networking and Cryptography library)をベースにした高水準の暗号ライブラリで、使いやすさと安全性を両立しています。

対称鍵暗号、公開鍵暗号、ハッシュ、認証付き暗号などを簡潔なAPIで提供し、クロスプラットフォーム対応も優れています。

NaCl.Core

NaCl.Coreは、NaClのC#実装で、軽量かつ高速な暗号化機能を提供します。

特にストリーム暗号や公開鍵暗号の基本機能に特化しており、シンプルなAPI設計が特徴です。

ゲームやIoTなどリソース制約のある環境での利用に向いています。

比較観点まとめ

| 比較項目 | Bouncy Castle | AWS Encryption SDK | Azure Key Vault SDK | UnityCipher | libsodium-net / NaCl.Core |

|---|---|---|---|---|---|

| ライセンス | MITライセンス | Apache 2.0 | MITライセンス | MITライセンス | ISC / MIT |

| パフォーマンス | 中程度(柔軟性重視) | 高速(クラウド連携最適化) | 高速(HSM利用) | 高速(Unity最適化) | 高速(軽量設計) |

| サポート体制 | オープンソースコミュニティ | AWS公式サポートあり | Microsoft公式サポートあり | オープンソースコミュニティ | オープンソースコミュニティ |

| セキュリティ監査 | 一部監査済み | AWSの厳格な監査・認証あり | Azureの厳格な監査・認証あり | 監査情報は限定的 | 監査情報は限定的 |

Bouncy Castleは多彩なアルゴリズムと柔軟なカスタマイズが強みですが、APIの複雑さが課題です。

AWS Encryption SDKやAzure Key Vault SDKはクラウド環境での鍵管理とセキュリティを重視し、運用面での利便性が高いです。

UnityCipherはUnity環境に特化し、ゲーム開発者に適しています。

libsodium-netやNaCl.Coreはシンプルかつ高速な暗号化を求める場合に有効です。

用途や環境に応じて最適なライブラリを選択することが重要です。

ライブラリ選定フロー

暗号化ライブラリを選ぶ際は、単に機能が豊富であることだけでなく、実際のユースケースや運用環境に合ったものを選ぶことが重要です。

ここでは、選定の際に考慮すべきポイントを段階的に整理していきます。

ユースケース別要件整理

通信経路の暗号化

通信経路の暗号化は、クライアントとサーバー間のデータを安全に送受信するために不可欠です。

TLS(Transport Layer Security)が一般的ですが、独自の暗号化を実装する場合もあります。

この用途では、以下の要件が重要です。

- 高速な暗号化・復号処理

通信の遅延を最小限に抑えるため、パフォーマンスが高いライブラリが望ましいです。

- 公開鍵暗号と対称鍵暗号の組み合わせ

鍵交換にRSAやECDHを使い、通信データはAESやChaCha20で暗号化するケースが多いです。

- 認証付き暗号(AEAD)対応

改ざん検知ができるGCMやChaCha20-Poly1305などのモードをサポートしていることが望ましいです。

- クロスプラットフォーム対応

クライアントが多様なOSやデバイスの場合、同じ暗号化方式が使えることが重要です。

保存データの暗号化

保存データの暗号化は、データベースやファイルシステムに保存する情報の機密性を保つために行います。

以下のポイントを考慮します。

- 耐久性と復号の確実性

長期間保存しても復号できることが必須です。

鍵管理が適切に行えるライブラリを選びます。

- 大容量データの効率的処理

ファイルやデータベースの列暗号化では、大きなデータを高速に処理できることが求められます。

- 鍵管理機能の充実

キーローテーションやアクセス制御が容易にできるライブラリが望ましいです。

- 法規制対応

GDPRやPCI DSSなどの規制に準拠した暗号化方式をサポートしているか確認します。

一時ファイル暗号化

一時ファイルやキャッシュの暗号化は、短期間のデータ保護に特化します。

以下の要件がポイントです。

- 高速な暗号化・復号

一時的なデータなので処理速度が重要です。

- 簡易な鍵管理

一時的な鍵生成や破棄が容易であること。

- メモリ上での安全性

可能であればメモリクリアや安全なバッファ管理をサポートするライブラリが望ましいです。

- 軽量性

アプリケーションの負荷を抑えるため、軽量なライブラリが適しています。

拡張性とメンテナンス

暗号化ライブラリは長期的に利用することが多いため、拡張性とメンテナンス性も重要です。

- 新しいアルゴリズムやモードの追加

将来的にPost-Quantum Cryptographyなど新技術に対応できるか。

- APIの安定性

バージョンアップ時に互換性が保たれているか。

- ドキュメントとコミュニティの充実度

問題解決や機能追加の際に役立ちます。

- メンテナンス頻度

定期的に更新されているか、脆弱性対応が迅速かを確認します。

脆弱性対応スピード

暗号化ライブラリはセキュリティ上の脆弱性が発見されることがあります。

対応の速さは非常に重要です。

- セキュリティパッチのリリース頻度

脆弱性発見後、どの程度迅速に修正が提供されるか。

- 脆弱性情報の公開体制

CVE番号の付与や詳細な説明があるか。

- ユーザーへの通知方法

メーリングリストやGitHubのIssue、公式ブログなどで情報が共有されているか。

- 過去の対応実績

過去に重大な脆弱性があった場合の対応履歴を調査します。

依存関係とビルドサイズ

ライブラリの依存関係やビルドサイズも選定時に考慮すべきポイントです。

- 依存関係の数と種類

多数の外部ライブラリに依存していると、ビルドやデプロイが複雑になります。

- クロスプラットフォーム対応の影響

依存関係が特定OSに限定されていないか。

- ビルドサイズへの影響

特にモバイルや組み込み環境では、ライブラリのサイズがアプリ全体のサイズに影響します。

- パフォーマンスへの影響

依存関係が多いと起動時間や実行速度に影響を与えることがあります。

コスト試算

暗号化ライブラリの導入にかかるコストも無視できません。

- ライセンス費用

商用利用に制限があるライセンスか、無料で使えるか。

- クラウドサービス利用料

AWS KMSやAzure Key Vaultなどのクラウド連携ライブラリは、利用量に応じた課金が発生します。

- 開発・運用コスト

ライブラリの習熟にかかる時間や、運用時のメンテナンス負荷も考慮します。

- サポート契約費用

公式サポートを利用する場合の費用。

これらの要素を総合的に評価し、プロジェクトの要件や予算に合った暗号化ライブラリを選定することが成功の鍵となります。

AES実装のステップ

AES(Advanced Encryption Standard)は、C#での暗号化において最も一般的に使われる対称鍵暗号です。

ここでは、AESを安全かつ効果的に実装するための具体的なステップを解説します。

鍵とIVの安全な生成

AESの安全性は、鍵(Key)と初期化ベクトル(IV: Initialization Vector)の適切な生成と管理に大きく依存します。

これらは予測不可能でなければならず、再利用を避ける必要があります。

RNG利用

安全な鍵やIVを生成するには、暗号学的に安全な乱数生成器を使います。

C#ではRandomNumberGeneratorクラスが推奨されます。

以下は鍵とIVを安全に生成する例です。

using System;

using System.Security.Cryptography;

class Program

{

static void Main()

{

byte[] key = new byte[32]; // 256ビット鍵

byte[] iv = new byte[16]; // 128ビットIV

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(iv);

}

Console.WriteLine("Generated Key: " + Convert.ToBase64String(key));

Console.WriteLine("Generated IV: " + Convert.ToBase64String(iv));

}

}Generated Key: k2sDRcI7gphjH92lxylPILQcvBeiLwLyWW0FzCkBHJA=

Generated IV: MV6U+brLRQc5PrTma0eYeQ==このようにRandomNumberGeneratorを使うことで、予測困難なバイト列を生成できます。

鍵は256ビット(32バイト)、IVはAESのブロックサイズ128ビット(16バイト)に合わせます。

パスフレーズ由来キー

ユーザーが入力したパスフレーズから鍵を生成する場合は、単純にハッシュ化するのではなく、Key Derivation Function(KDF)を使うことが重要です。

これにより、辞書攻撃や総当たり攻撃に対する耐性が向上します。

代表的なKDFとしてPBKDF2やArgon2があります。

これらはパスフレーズとソルトを入力に、反復計算を行い安全な鍵を生成します。

CBCモード

CBC(Cipher Block Chaining)モードは、AESの基本的な動作モードの一つで、各ブロックの暗号化に前の暗号文ブロックを利用します。

これにより、同じ平文ブロックでも異なる暗号文になります。

パディング方式

AESはブロック暗号であり、入力データはブロックサイズ(128ビット=16バイト)の倍数でなければなりません。

入力がブロックサイズに満たない場合はパディングを追加します。

.NET標準APIではPKCS7パディングがデフォルトで使われます。

これは不足分のバイト数をそのまま値として埋める方式です。

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string plainText = "秘密のメッセージ";

byte[] key = new byte[32];

byte[] iv = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(iv);

}

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

aes.Mode = CipherMode.CBC;

aes.Padding = PaddingMode.PKCS7;

ICryptoTransform encryptor = aes.CreateEncryptor();

byte[] plainBytes = Encoding.UTF8.GetBytes(plainText);

byte[] encrypted = encryptor.TransformFinalBlock(plainBytes, 0, plainBytes.Length);

Console.WriteLine("Encrypted: " + Convert.ToBase64String(encrypted));

}

}

}Encrypted: abOsl848uICRg6RFTEHkOb5Xwkyuzp2l8rBmJ1JFk0Y=認証タグの付与

CBCモードは暗号化のみを行い、データの改ざん検知はできません。

そのため、メッセージ認証コード(MAC)を別途付与する必要があります。

一般的にはHMAC-SHA256などを使い、暗号文と一緒に送信します。

この処理を自前で実装する場合は、暗号文の整合性検証を必ず行い、改ざんを検知できるようにします。

GCMモード

GCM(Galois/Counter Mode)は、認証付き暗号(AEAD: Authenticated Encryption with Associated Data)として広く使われています。

暗号化と認証を同時に行い、改ざん検知が可能です。

AEADの仕組み

GCMはカウンターモードの暗号化に加え、Galoisフィールドを用いた認証タグを生成します。

これにより、暗号文の改ざんや偽造を検知できます。

.NETではAesGcmクラスが用意されており、使い方は以下の通りです。

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

byte[] key = new byte[32];

byte[] nonce = new byte[12]; // GCMの推奨サイズ

byte[] plaintext = Encoding.UTF8.GetBytes("認証付き暗号のテスト");

byte[] ciphertext = new byte[plaintext.Length];

byte[] tag = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(nonce);

}

using (var aesGcm = new AesGcm(key))

{

aesGcm.Encrypt(nonce, plaintext, ciphertext, tag);

}

Console.WriteLine("Ciphertext: " + Convert.ToBase64String(ciphertext));

Console.WriteLine("Tag: " + Convert.ToBase64String(tag));

}

}Ciphertext: zXYNTgmgaUuwXHFLtjlnIS653+CLMePQD6mqHp6H

Tag: nI9ihyFqFg/LhW43K6njNw==Additional Dataの設定

AEADでは、暗号化対象外の追加データ(AAD: Additional Authenticated Data)を認証に含めることができます。

これにより、ヘッダー情報やメタデータの改ざんも検知可能です。

AesGcm.EncryptメソッドのオーバーロードでAADを指定できます。

XTSモード

XTS(XEX-based Tweaked CodeBook mode with ciphertext Stealing)は、ディスク暗号化に特化したモードです。

ブロック単位での暗号化において、同じ平文ブロックでも位置に応じて異なる暗号文を生成します。

ディスク暗号化での利点

XTSはランダムアクセスが多いストレージの暗号化に適しており、部分的な読み書きが可能です。

AES-XTSはSSDやHDDの暗号化で標準的に使われています。

.NET標準APIには直接のXTSサポートはありませんが、Bouncy Castleなどのサードパーティライブラリで利用可能です。

Key Derivation Function

安全な鍵生成のために、パスフレーズから強力な鍵を導出するKDFは必須です。

単純なハッシュではなく、計算コストをかけて攻撃を困難にします。

PBKDF2

PBKDF2(Password-Based Key Derivation Function 2)は、パスフレーズとソルトを入力に、反復的にハッシュ計算を行い鍵を生成します。

反復回数を増やすことで計算コストを調整可能です。

.NETではRfc2898DeriveBytesクラスで利用できます。

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string password = "パスフレーズ";

byte[] salt = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(salt);

}

var kdf = new Rfc2898DeriveBytes(password, salt, 100_000, HashAlgorithmName.SHA256);

byte[] key = kdf.GetBytes(32); // 256ビット鍵

Console.WriteLine("Derived Key: " + Convert.ToBase64String(key));

}

}Derived Key: bYTqq54C8/hRs1T25QR1Nwzre0fREewGDmgLy07fKOg=Argon2

Argon2は近年注目されているKDFで、メモリ使用量や計算時間を細かく調整でき、GPUやASICによる高速攻撃に強い設計です。

PBKDF2よりも安全性が高いと評価されています。

.NET標準には含まれていませんが、Isopoh.Cryptography.Argon2などのNuGetパッケージで利用可能です。

これらのステップを踏むことで、AES暗号化を安全かつ効率的に実装できます。

特に鍵とIVの生成、暗号モードの選択、認証付き暗号の利用はセキュリティの要となるため、慎重に設計してください。

RSA実装のステップ

RSAは公開鍵暗号の代表的なアルゴリズムで、暗号化やデジタル署名に広く使われています。

C#のSystem.Security.Cryptography名前空間で提供されるRSAクラスを使い、安全かつ効率的にRSAを実装するためのポイントを解説します。

鍵長とセキュリティレベル

RSAの鍵長はセキュリティレベルに直結します。

一般的に、鍵長が長いほど安全ですが、処理コストも増加します。

- 2048ビット

現在の標準的な最低鍵長です。

多くのシステムで推奨されており、十分な安全性を提供します。

- 3072ビット以上

長期的な安全性を求める場合や、より高いセキュリティが必要な場合に選択されます。

- 4096ビット

さらに強固ですが、暗号化・復号化の処理時間が大幅に増加します。

鍵長はRSA.Create()で生成後、KeySizeプロパティで指定可能です。

using System;

using System.Security.Cryptography;

class Program

{

static void Main()

{

using (RSA rsa = RSA.Create())

{

rsa.KeySize = 2048;

Console.WriteLine("RSA Key Size: " + rsa.KeySize);

}

}

}XML形式とPKCS#1形式

RSA鍵のエクスポート・インポートには複数の形式があります。

C#では主にXML形式とPKCS#1形式が使われます。

- XML形式

ToXmlStringおよびFromXmlStringメソッドで鍵を文字列として扱います。

公開鍵・秘密鍵のパラメータがXMLタグで表現され、読みやすいですが、標準化された形式ではありません。

- PKCS#1形式

標準的なバイナリ形式で、PEMエンコードされた公開鍵や秘密鍵ファイルでよく使われます。

ExportRSAPrivateKeyやExportRSAPublicKeyメソッドでバイト配列として取得可能です。

.NET 5以降では、ImportFromPemやExportToPemメソッドも利用でき、PEM形式の鍵管理が容易になっています。

暗号化・復号化例

RSAの暗号化は公開鍵で行い、復号化は秘密鍵で行います。

C#のRSAクラスでの基本的な暗号化・復号化の例を示します。

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string plainText = "RSA暗号化のテスト";

using (RSA rsa = RSA.Create(2048))

{

byte[] plainBytes = Encoding.UTF8.GetBytes(plainText);

// 公開鍵で暗号化(OAEPパディング)

byte[] encrypted = rsa.Encrypt(plainBytes, RSAEncryptionPadding.OaepSHA256);

// 秘密鍵で復号化

byte[] decrypted = rsa.Decrypt(encrypted, RSAEncryptionPadding.OaepSHA256);

string decryptedText = Encoding.UTF8.GetString(decrypted);

Console.WriteLine("Encrypted (Base64): " + Convert.ToBase64String(encrypted));

Console.WriteLine("Decrypted Text: " + decryptedText);

}

}

}Encrypted (Base64): (暗号化されたバイト列のBase64文字列)

Decrypted Text: RSA暗号化のテストこの例では、RSAEncryptionPadding.OaepSHA256を使い、OAEPパディングで安全に暗号化しています。

デジタル署名と検証

RSAはデジタル署名にも使われます。

署名は秘密鍵で生成し、公開鍵で検証します。

署名によりデータの改ざん検知と送信者認証が可能です。

以下は署名生成と検証の例です。

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string message = "署名対象のメッセージ";

using (RSA rsa = RSA.Create(2048))

{

byte[] data = Encoding.UTF8.GetBytes(message);

// SHA256ハッシュを使って署名生成

byte[] signature = rsa.SignData(data, HashAlgorithmName.SHA256, RSASignaturePadding.Pkcs1);

// 署名検証

bool verified = rsa.VerifyData(data, signature, HashAlgorithmName.SHA256, RSASignaturePadding.Pkcs1);

Console.WriteLine("Signature (Base64): " + Convert.ToBase64String(signature));

Console.WriteLine("Signature Verified: " + verified);

}

}

}Signature (Base64): (署名のBase64文字列)

Signature Verified: True署名パディングにはPkcs1やPssがあり、Pssはより安全とされています。

OAEPとPKCS#1 v1.5の比較

RSA暗号化のパディング方式には主にOAEP(Optimal Asymmetric Encryption Padding)とPKCS#1 v1.5があります。

| 項目 | OAEP | PKCS#1 v1.5 |

|---|---|---|

| セキュリティ | 高い(現代的で推奨される) | 低め(古い方式で脆弱性が指摘) |

| 対応アルゴリズム | SHA-1、SHA-256など複数対応 | 固定 |

| 実装の複雑さ | やや複雑 | シンプル |

| 推奨度 | 新規開発ではOAEPを推奨 | 互換性が必要な場合に限定利用 |

OAEPはメッセージのランダム化とハッシュを組み合わせており、選択的復号攻撃に強い設計です。

PKCS#1 v1.5は古くから使われていますが、近年はOAEPの利用が推奨されています。

C#のRSAEncryptionPadding列挙体でOaepSHA1やOaepSHA256を指定することでOAEPを利用できます。

RSAの実装では、鍵長の選択、鍵形式の管理、暗号化・復号化のパディング方式、署名の生成と検証を適切に行うことが重要です。

特にパディング方式はセキュリティに直結するため、OAEPやPSSの利用を推奨します。

Bouncy Castle活用例

Bouncy CastleはC#向けに豊富な暗号機能を提供するオープンソースライブラリで、標準APIでは対応しきれない複雑な暗号処理やプロトコル実装に適しています。

ここでは代表的な活用例を具体的に解説します。

PGP互換メッセージ生成

Bouncy CastleはOpenPGP規格に準拠したメッセージの生成・復号をサポートしています。

PGPは電子メールやファイルの暗号化・署名に広く使われており、Bouncy CastleのOrg.BouncyCastle.Bcpg.OpenPgp名前空間で実装されています。

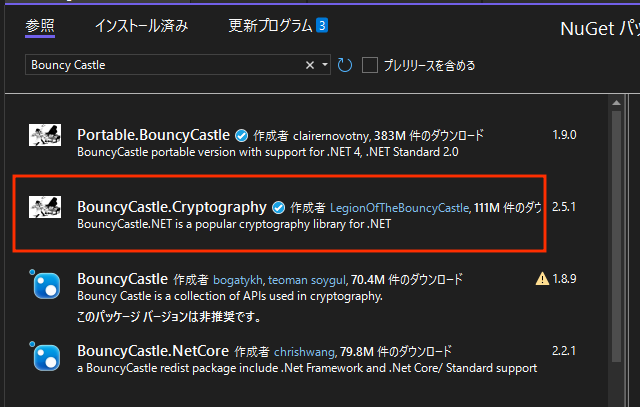

Bouncy Castleは、Nugetからインストールする必要があります。

「Bouncy Castle」と検索してインストールするようにしてください。

dotnet add package BouncyCastle.Cryptography最新のBouncy CastleはBouncyCastle.Cryptographyです。Portable.BouncyCastleは旧バージョンなので注意しましょう。

以下はPGPメッセージを生成する基本的な流れです。

- 公開鍵・秘密鍵ペアの読み込みまたは生成

- メッセージの圧縮(オプション)

- メッセージの暗号化(対称鍵暗号+公開鍵暗号のエンベロープ暗号)

- デジタル署名の付与(オプション)

- 出力ストリームへの書き込み

// PGPメッセージ生成のサンプルコードは長いため、公式ドキュメントやサンプルリポジトリを参照してください。

// 代表的なクラス:PgpEncryptedDataGenerator, PgpCompressedDataGenerator, PgpSignatureGeneratorPGPメッセージは複数のレイヤーで構成されており、Bouncy Castleはこれらを細かく制御可能です。

例えば、AESやCAST5などの対称鍵暗号を選択でき、署名アルゴリズムもRSAやECDSAに対応しています。

TLSハンドシェイク実装

Bouncy CastleはTLS(Transport Layer Security)プロトコルのハンドシェイク処理を実装するための低レベルAPIを提供しています。

TLSはHTTPSなどの通信の安全性を支える重要なプロトコルです。

Bouncy CastleのOrg.BouncyCastle.Crypto.Tls名前空間には、TLS 1.0から1.3までの仕様に対応したクラス群があり、以下のような処理を実装できます。

- クライアント・サーバーのハンドシェイクメッセージの生成・解析

- 鍵交換アルゴリズム(RSA、ECDHE、DHEなど)の実装

- 証明書の検証と管理

- 暗号スイートのネゴシエーション

TLSハンドシェイクを自前で実装するケースは稀ですが、独自プロトコルや特殊環境での利用に役立ちます。

// TLSクライアントの簡単な例

// TlsClientProtocol clientProtocol = new TlsClientProtocol(networkStream);

// clientProtocol.Connect(new DefaultTlsClient());ECCによる鍵交換

Bouncy Castleは楕円曲線暗号(ECC)を用いた鍵交換をサポートしています。

ECDH(Elliptic Curve Diffie-Hellman)は安全かつ効率的な鍵交換方式で、TLSやその他の暗号プロトコルで広く使われています。

Bouncy CastleのECDHBasicAgreementクラスを使うと、以下のように鍵交換が可能です。

using System;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.Crypto.Agreement;

using Org.BouncyCastle.Crypto.Parameters;

using Org.BouncyCastle.Security;

class Program

{

static void Main()

{

// 鍵ペア生成

var gen = GeneratorUtilities.GetKeyPairGenerator("ECDH");

gen.Init(new KeyGenerationParameters(new SecureRandom(), 256));

var keyPairA = gen.GenerateKeyPair();

var keyPairB = gen.GenerateKeyPair();

// 鍵交換

var agreementA = new ECDHBasicAgreement();

agreementA.Init(keyPairA.Private);

var agreementB = new ECDHBasicAgreement();

agreementB.Init(keyPairB.Private);

var sharedSecretA = agreementA.CalculateAgreement((ECPublicKeyParameters)keyPairB.Public);

var sharedSecretB = agreementB.CalculateAgreement((ECPublicKeyParameters)keyPairA.Public);

Console.WriteLine("Shared Secret A: " + sharedSecretA.ToString(16));

Console.WriteLine("Shared Secret B: " + sharedSecretB.ToString(16));

}

}

Shared Secret A: 4fa31234e40df5fddb32776eac6db5627f434915dc7dadf0e57e7f5df87f8166

Shared Secret B: 4fa31234e40df5fddb32776eac6db5627f434915dc7dadf0e57e7f5df87f8166この例では、双方が独立に秘密鍵を使って共通鍵を計算し、同じ値を得ることが確認できます。

ASN.1構造体の操作

ASN.1(Abstract Syntax Notation One)は、証明書や鍵情報などのデータ構造を表現する標準フォーマットです。

Bouncy CastleはASN.1のエンコード・デコードを柔軟に扱うためのAPIを提供しています。

Org.BouncyCastle.Asn1名前空間のクラスを使うと、DERやBER形式のバイト列からASN.1構造体を解析したり、逆にASN.1構造体を生成してバイト列に変換したりできます。

using Org.BouncyCastle.Asn1;

using System;

class Program

{

static void Main()

{

// ASN.1シーケンスの作成

Asn1EncodableVector vector = new Asn1EncodableVector();

vector.Add(new DerUtf8String("テスト"));

vector.Add(new DerInteger(12345));

DerSequence sequence = new DerSequence(vector);

byte[] encoded = sequence.GetEncoded();

Console.WriteLine("Encoded ASN.1: " + BitConverter.ToString(encoded));

// デコード

Asn1Sequence decodedSeq = (Asn1Sequence)Asn1Object.FromByteArray(encoded);

var str = (DerUtf8String)decodedSeq[0];

var integer = (DerInteger)decodedSeq[1];

Console.WriteLine("Decoded String: " + str.GetString());

Console.WriteLine("Decoded Integer: " + integer.Value);

}

}Encoded ASN.1: 30-0F-0C-09-E3-83-86-E3-82-B9-E3-83-88-02-02-30-39

Decoded String: テスト

Decoded Integer: 12345このようにASN.1の低レベル操作が可能なため、証明書のカスタム解析や独自フォーマットの実装に役立ちます。

鍵管理の注意点

暗号化の安全性は、鍵の管理方法に大きく依存します。

適切な鍵管理を行わなければ、どんなに強力な暗号アルゴリズムを使っても意味がありません。

ここでは、C#アプリケーションでの鍵管理における重要なポイントを解説します。

ハードウェアセキュリティモジュール利用

ハードウェアセキュリティモジュール(HSM: Hardware Security Module)は、鍵の生成・保管・利用を専用ハードウェア内で行う装置です。

HSMを利用することで、鍵が物理的に保護され、外部からの不正アクセスや漏洩リスクを大幅に低減できます。

HSMは以下の特徴があります。

- 鍵の抽出禁止

秘密鍵はHSM外に出ることがなく、暗号処理はHSM内で完結します。

- 高い耐タンパ性

物理的な改ざん検知や防御機能を備えています。

- 高速な暗号処理

専用回路により暗号演算を高速に実行可能です。

クラウド環境では、AWS CloudHSMやAzure Dedicated HSMなどのサービスが提供されており、これらを利用することでオンプレミスのHSMと同等のセキュリティを実現できます。

C#アプリケーションからは、HSMのAPIやSDKを通じて鍵操作を行い、秘密鍵を直接扱わずに済む設計が推奨されます。

キーストレージパターン

鍵を安全に保管するためのパターンとして、以下の代表的な方法があります。

DPAPI

DPAPI(Data Protection API)はWindowsに組み込まれた暗号化サービスで、ユーザーやマシンに紐づいた鍵を自動的に管理します。

C#ではProtectedDataクラスを使って簡単に利用可能です。

特徴は以下の通りです。

- OSに依存

Windows環境限定ですが、キー管理が不要で手軽に利用できます。

- ユーザー・マシン単位の保護

鍵はユーザーアカウントまたはマシンに紐づき、他のユーザーからアクセスできません。

- シンプルなAPI

ProtectedData.ProtectとUnprotectで暗号化・復号化が可能です。

ただし、クロスプラットフォーム対応が必要な場合は別の方法を検討します。

Secrets Manager

AWS Secrets ManagerやAzure Key Vaultのようなクラウドベースのシークレット管理サービスは、鍵やパスワードなどの機密情報を安全に保管し、アクセス制御や監査ログを提供します。

特徴は以下の通りです。

- 集中管理

複数のアプリケーションやサービスで共通の鍵を安全に共有可能です。

- アクセス制御

IAMポリシーやロールベースアクセス制御で利用者を限定。

- 自動ローテーション

鍵の定期的な更新を自動化できる機能もあります。

- API経由での利用

C#からはSDKを使って安全に鍵を取得・利用します。

Key Vault

Azure Key VaultはMicrosoftのクラウドシークレット管理サービスで、鍵管理に特化した機能を提供します。

HSMと連携し、鍵の生成・保管・利用を安全に行えます。

特徴は以下の通りです。

- FIPS 140-2準拠のHSM利用

高いセキュリティ基準を満たしています。

- キーのライフサイクル管理

ローテーション、無効化、削除などをAPIで制御可能です。

- 監査ログ連携

Azure MonitorやSecurity Centerと連携し、操作履歴を追跡。

- 統合認証

Azure ADを使った認証でアクセス管理が容易。

C#アプリケーションはAzure SDKを利用してKey Vaultと連携し、秘密鍵を直接扱わずに暗号処理を行います。

キーローテーション

鍵は長期間同じものを使い続けると、漏洩リスクや暗号強度の低下が懸念されます。

定期的なキーローテーション(鍵の更新)はセキュリティ維持に不可欠です。

キーローテーションのポイントは以下の通りです。

- 計画的なスケジュール設定

例えば半年や1年ごとに鍵を更新します。

- 旧鍵の安全な廃棄

使わなくなった鍵は安全に削除し、復元できないようにします。

- ロールオーバー対応

新旧鍵の共存期間を設け、切り替え時のサービス停止を防止。

- 自動化の活用

クラウドのSecrets ManagerやKey Vaultの自動ローテーション機能を利用すると運用負荷が軽減。

- 影響範囲の把握

鍵変更が影響するシステムやデータを事前に特定し、対応計画を立てる。

コンテナ/クラウド環境での秘密情報

コンテナやクラウド環境では、秘密情報の管理が特に重要です。

以下の点に注意してください。

- 環境変数やファイルに直接秘密情報を埋め込まない

イメージやログに残るリスクがあるため避けます。

- シークレット管理サービスの利用

KubernetesのSecretsやクラウドのSecrets Managerを活用し、動的に取得する設計が望ましい。

- アクセス権限の最小化

コンテナやサービスアカウントに必要最低限の権限のみ付与します。

- 暗号化通信の徹底

秘密情報の取得や利用時はTLSなど安全な通信経路を使います。

- 監査とログ管理

秘密情報へのアクセス履歴を記録し、不正利用を検知できる体制を整えます。

- イメージのセキュリティ

秘密情報を含まないクリーンなイメージを作成し、CI/CDパイプラインで検査を行います。

これらの対策を組み合わせることで、クラウドやコンテナ環境でも安全な鍵管理が実現できます。

パフォーマンス測定と最適化

暗号化処理はセキュリティの要である一方、計算コストが高くパフォーマンスに影響を与えやすい部分です。

C#アプリケーションで効率的に暗号化を行うためには、パフォーマンス測定と最適化が欠かせません。

ここでは具体的な計測手法や最適化のポイントを解説します。

ベンチマーク計測手法

暗号化処理のパフォーマンスを正確に把握するためには、適切なベンチマーク計測が必要です。

以下のポイントを押さえましょう。

- 計測環境の統一

CPU負荷やメモリ使用状況が変動しないように、可能な限り同一環境で計測します。

- ウォームアップの実施

JITコンパイルやキャッシュの影響を考慮し、最初の数回は計測から除外します。

- 複数回の繰り返し計測

平均値や中央値を取ることでノイズを減らします。

- 計測対象の明確化

暗号化・復号化のどちらか、または両方を分けて計測し、ボトルネックを特定します。

- 高精度タイマーの利用

System.Diagnostics.Stopwatchクラスを使い、ナノ秒単位の計測を行います。

以下は簡単なベンチマーク例です。

using System;

using System.Diagnostics;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string text = "パフォーマンス測定用のテキストデータ";

byte[] data = Encoding.UTF8.GetBytes(text);

using (Aes aes = Aes.Create())

{

aes.GenerateKey();

aes.GenerateIV();

ICryptoTransform encryptor = aes.CreateEncryptor();

Stopwatch sw = new Stopwatch();

sw.Start();

for (int i = 0; i < 1000; i++)

{

byte[] encrypted = encryptor.TransformFinalBlock(data, 0, data.Length);

}

sw.Stop();

Console.WriteLine($"1000回の暗号化処理時間: {sw.ElapsedMilliseconds} ms");

}

}

}1000回の暗号化処理時間: 0 msストリーム暗号化のバッファリング最適化

大量データの暗号化では、ストリーム処理が一般的です。

ここでのバッファリングサイズはパフォーマンスに大きく影響します。

- 適切なバッファサイズの選定

小さすぎるとI/O回数が増え、オーバーヘッドが大きくなります。

大きすぎるとメモリ消費が増加します。

一般的には4KB〜64KB程度が目安です。

- バッファの再利用

毎回新規バッファを確保せず、使い回すことでGC負荷を軽減します。

- 非同期ストリームとの組み合わせ

ネットワークやファイルI/Oと連携する場合は、非同期処理とバッファリングを組み合わせて効率化します。

以下はCryptoStreamを使ったバッファリング例です。

using System;

using System.IO;

using System.Security.Cryptography;

class Program

{

static void Main()

{

byte[] key, iv;

using (Aes aes = Aes.Create())

{

aes.GenerateKey();

aes.GenerateIV();

key = aes.Key;

iv = aes.IV;

}

using (MemoryStream msInput = new MemoryStream(new byte[1024 * 1024])) // 1MBの空データ

using (MemoryStream msOutput = new MemoryStream())

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

long encryptedSize;

using (CryptoStream cryptoStream = new CryptoStream(msOutput, aes.CreateEncryptor(), CryptoStreamMode.Write))

{

byte[] buffer = new byte[16 * 1024]; // 16KBバッファ

int bytesRead;

while ((bytesRead = msInput.Read(buffer, 0, buffer.Length)) > 0)

{

cryptoStream.Write(buffer, 0, bytesRead);

}

cryptoStream.FlushFinalBlock();

encryptedSize = msOutput.Length;

}

Console.WriteLine($"暗号化後のデータサイズ: {encryptedSize} バイト");

}

}

}

SIMDとハードウェアアクセラレーション

近年のCPUはSIMD(Single Instruction Multiple Data)命令セットを備えており、暗号化処理の高速化に活用されています。

AES-NI(Intel AES New Instructions)はその代表例です。

- AES-NI対応CPUでの高速化

.NETの標準暗号化APIはAES-NIを自動的に利用し、ソフトウェア実装より高速に処理します。

- Bouncy CastleのSIMD対応

一部のサードパーティライブラリはSIMD最適化を実装しており、特定環境でパフォーマンス向上が期待できます。

- ハードウェアアクセラレーションの利用

GPUや専用暗号プロセッサを使うケースもありますが、C#標準環境では限定的です。

- CPU機能の検出

実行時にCPUのAES-NI対応を検出し、最適な実装を選択することが望ましいです。

非同期処理とパイプライン

暗号化処理を非同期化し、I/Oや他の処理と並行して実行することで、全体のスループットを向上させられます。

- 非同期APIの活用

.NETのStreamクラスはReadAsyncやWriteAsyncを提供し、CryptoStreamも非同期対応しています。

- パイプライン処理

複数の処理をパイプライン化し、暗号化、圧縮、送信などを並列化することで待ち時間を削減します。

- バッファリングとチャンク処理

適切なチャンクサイズで分割し、非同期に処理を進める設計が効果的です。

- 例:非同期暗号化ストリーム

using System;

using System.IO;

using System.Security.Cryptography;

using System.Threading.Tasks;

class Program

{

static async Task Main()

{

byte[] key, iv;

using (Aes aes = Aes.Create())

{

aes.GenerateKey();

aes.GenerateIV();

key = aes.Key;

iv = aes.IV;

}

using (MemoryStream msInput = new MemoryStream(new byte[1024 * 1024]))

using (MemoryStream msOutput = new MemoryStream())

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

// leaveOpen: true としてCryptoStreamがmsOutputを閉じないようにする

using (CryptoStream cryptoStream = new CryptoStream(msOutput, aes.CreateEncryptor(), CryptoStreamMode.Write, leaveOpen: true))

{

byte[] buffer = new byte[16 * 1024];

int bytesRead;

while ((bytesRead = await msInput.ReadAsync(buffer, 0, buffer.Length)) > 0)

{

await cryptoStream.WriteAsync(buffer, 0, bytesRead);

}

await cryptoStream.FlushAsync();

}

Console.WriteLine($"非同期暗号化後のデータサイズ: {msOutput.Length} バイト");

}

}

}

非同期処理を適切に組み込むことで、UIの応答性向上やサーバーの高負荷時のスループット改善が期待できます。

これらの手法を組み合わせてパフォーマンスを測定・最適化することで、C#アプリケーションの暗号化処理を効率的に実装できます。

特に大規模データや高頻度処理が必要な場合は、計測結果をもとにボトルネックを特定し、最適化を進めることが重要です。

ユースケース別サンプル

C#で暗号化を実装する際、具体的なユースケースに応じた設計と実装が求められます。

ここでは代表的なシナリオごとにサンプルコードを交えながら解説します。

ファイル暗号化ユーティリティ

ファイルの暗号化は、ローカルやクラウドに保存する機密データを保護する基本的な用途です。

AESを使った対称鍵暗号でファイルを暗号化・復号化する例を示します。

using System;

using System.IO;

using System.Security.Cryptography;

class FileEncryptor

{

public static void EncryptFile(string inputFile, string outputFile, byte[] key, byte[] iv)

{

using (FileStream fsInput = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

using (FileStream fsEncrypted = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (CryptoStream cryptoStream = new CryptoStream(fsEncrypted, aes.CreateEncryptor(), CryptoStreamMode.Write))

{

fsInput.CopyTo(cryptoStream);

}

}

}

public static void DecryptFile(string inputFile, string outputFile, byte[] key, byte[] iv)

{

using (FileStream fsEncrypted = new FileStream(inputFile, FileMode.Open, FileAccess.Read))

using (FileStream fsDecrypted = new FileStream(outputFile, FileMode.Create, FileAccess.Write))

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (CryptoStream cryptoStream = new CryptoStream(fsEncrypted, aes.CreateDecryptor(), CryptoStreamMode.Read))

{

cryptoStream.CopyTo(fsDecrypted);

}

}

}

static void Main()

{

byte[] key = new byte[32];

byte[] iv = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(iv);

}

string originalFile = "sample.txt";

string encryptedFile = "sample.enc";

string decryptedFile = "sample.dec.txt";

EncryptFile(originalFile, encryptedFile, key, iv);

Console.WriteLine("ファイルを暗号化しました。");

DecryptFile(encryptedFile, decryptedFile, key, iv);

Console.WriteLine("ファイルを復号化しました。");

}

}ファイルを暗号化しました。

ファイルを復号化しました。このサンプルでは、ファイルをストリームで読み書きし、AESのCryptoStreamを使って暗号化・復号化しています。

鍵とIVは安全に生成し、適切に管理してください。

REST API通信のエンドツーエンド暗号化

REST APIの通信は通常TLSで保護されますが、さらにエンドツーエンドで暗号化したい場合、クライアントとサーバー間で独自に暗号化処理を行うことがあります。

ここではAES-GCMを使った暗号化・復号化の例を示します。

using System;

using System.Security.Cryptography;

using System.Text;

class ApiEncryption

{

public static (byte[] ciphertext, byte[] nonce, byte[] tag) Encrypt(string plainText, byte[] key)

{

byte[] nonce = new byte[12];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(nonce);

}

byte[] plaintextBytes = Encoding.UTF8.GetBytes(plainText);

byte[] ciphertext = new byte[plaintextBytes.Length];

byte[] tag = new byte[16];

using (var aesGcm = new AesGcm(key))

{

aesGcm.Encrypt(nonce, plaintextBytes, ciphertext, tag);

}

return (ciphertext, nonce, tag);

}

public static string Decrypt(byte[] ciphertext, byte[] nonce, byte[] tag, byte[] key)

{

byte[] plaintextBytes = new byte[ciphertext.Length];

using (var aesGcm = new AesGcm(key))

{

aesGcm.Decrypt(nonce, ciphertext, tag, plaintextBytes);

}

return Encoding.UTF8.GetString(plaintextBytes);

}

static void Main()

{

byte[] key = new byte[32];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

}

string message = "API通信の秘密メッセージ";

var (ciphertext, nonce, tag) = Encrypt(message, key);

Console.WriteLine("暗号化データ: " + Convert.ToBase64String(ciphertext));

string decrypted = Decrypt(ciphertext, nonce, tag, key);

Console.WriteLine("復号化メッセージ: " + decrypted);

}

}暗号化データ: SGvufXA5tyLHCljZJAULEVTAFQELTnUFAv1aSb/TbtyV

復号化メッセージ: API通信の秘密メッセージこの例では、AES-GCMの認証付き暗号を使い、改ざん検知も可能な安全な通信を実現しています。

APIクライアントとサーバーで同じ鍵を共有し、nonceは毎回ランダム生成します。

データベース列暗号化

データベースの特定の列だけを暗号化するケースでは、アプリケーション側で暗号化・復号化を行うことが多いです。

以下は文字列をAESで暗号化し、Base64で保存する例です。

using System;

using System.Security.Cryptography;

using System.Text;

class DbColumnEncryption

{

private static byte[] key;

private static byte[] iv;

static DbColumnEncryption()

{

key = new byte[32];

iv = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(iv);

}

}

public static string Encrypt(string plainText)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

aes.Mode = CipherMode.CBC;

aes.Padding = PaddingMode.PKCS7;

ICryptoTransform encryptor = aes.CreateEncryptor();

byte[] plainBytes = Encoding.UTF8.GetBytes(plainText);

byte[] encrypted = encryptor.TransformFinalBlock(plainBytes, 0, plainBytes.Length);

return Convert.ToBase64String(encrypted);

}

}

public static string Decrypt(string encryptedText)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

aes.Mode = CipherMode.CBC;

aes.Padding = PaddingMode.PKCS7;

ICryptoTransform decryptor = aes.CreateDecryptor();

byte[] encryptedBytes = Convert.FromBase64String(encryptedText);

byte[] decrypted = decryptor.TransformFinalBlock(encryptedBytes, 0, encryptedBytes.Length);

return Encoding.UTF8.GetString(decrypted);

}

}

static void Main()

{

string sensitiveData = "ユーザーの秘密情報";

string encrypted = Encrypt(sensitiveData);

Console.WriteLine("暗号化データ(DB保存用): " + encrypted);

string decrypted = Decrypt(encrypted);

Console.WriteLine("復号化データ: " + decrypted);

}

}暗号化データ(DB保存用): 4ikORzgdxp/Nk5nFSRdGjtnyGKtRVoxsxc8lZUBOktI=

復号化データ: ユーザーの秘密情報この方法はアプリケーションが鍵を管理するため、鍵の保護とローテーションが重要です。

メッセージキュー暗号化

メッセージキューに送信するデータを暗号化することで、キューの中間者攻撃や不正アクセスを防止できます。

以下はAzure Service BusやRabbitMQなどで使える、AES暗号化の例です。

using System;

using System.Security.Cryptography;

using System.Text;

class MessageQueueEncryption

{

private static byte[] key;

private static byte[] iv;

static MessageQueueEncryption()

{

key = new byte[32];

iv = new byte[16];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

rng.GetBytes(iv);

}

}

public static byte[] EncryptMessage(string message)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (var encryptor = aes.CreateEncryptor())

{

byte[] plainBytes = Encoding.UTF8.GetBytes(message);

return encryptor.TransformFinalBlock(plainBytes, 0, plainBytes.Length);

}

}

}

public static string DecryptMessage(byte[] encryptedMessage)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (var decryptor = aes.CreateDecryptor())

{

byte[] decryptedBytes = decryptor.TransformFinalBlock(encryptedMessage, 0, encryptedMessage.Length);

return Encoding.UTF8.GetString(decryptedBytes);

}

}

}

static void Main()

{

string originalMessage = "メッセージキューの暗号化テスト";

byte[] encrypted = EncryptMessage(originalMessage);

Console.WriteLine("暗号化メッセージ: " + Convert.ToBase64String(encrypted));

string decrypted = DecryptMessage(encrypted);

Console.WriteLine("復号化メッセージ: " + decrypted);

}

}暗号化メッセージ: +BZPgg/6l/zciTfgVmxbvJ25Fmz7YogofE2OQixFIJJOzlmOOLarEBGsixXykf4B

復号化メッセージ: メッセージキューの暗号化テストメッセージ送信前に暗号化し、受信側で復号化することで、キュー内のデータを保護します。

IoTセンサーのデータセキュア送信

IoT環境では、センサーから送信されるデータの機密性と整合性を確保する必要があります。

リソース制約があるため、軽量かつ高速な暗号化が求められます。

以下はAES-GCMを使ったセンサー側の暗号化例です。

using System;

using System.Security.Cryptography;

using System.Text;

class IoTSecureTransmission

{

public static (byte[] ciphertext, byte[] nonce, byte[] tag) EncryptSensorData(string data, byte[] key)

{

byte[] nonce = new byte[12];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(nonce);

}

byte[] plainBytes = Encoding.UTF8.GetBytes(data);

byte[] ciphertext = new byte[plainBytes.Length];

byte[] tag = new byte[16];

using (var aesGcm = new AesGcm(key))

{

aesGcm.Encrypt(nonce, plainBytes, ciphertext, tag);

}

return (ciphertext, nonce, tag);

}

static void Main()

{

byte[] key = new byte[32];

using (var rng = RandomNumberGenerator.Create())

{

rng.GetBytes(key);

}

string sensorData = "温度:25.3℃, 湿度:40%";

var (ciphertext, nonce, tag) = EncryptSensorData(sensorData, key);

Console.WriteLine("暗号化データ: " + Convert.ToBase64String(ciphertext));

Console.WriteLine("Nonce: " + Convert.ToBase64String(nonce));

Console.WriteLine("Tag: " + Convert.ToBase64String(tag));

}

}暗号化データ: /Qq1Ro0Qn2Y7siNM5M2odMBclELeWgEXM0o=

Nonce: 8saMdA9OZep0DZj1

Tag: OxwUezDt/sKMTYlIFtgguA==IoTデバイスは鍵管理が難しいため、クラウド側で鍵管理サービスと連携し、鍵の配布やローテーションを行うことが望ましいです。

これらのサンプルは基本的な実装例ですが、実際の運用では鍵管理やエラーハンドリング、パフォーマンス最適化なども考慮してください。

ユースケースに応じて適切な暗号化方式と運用設計を行うことが重要です。

テストと検証手法

暗号化機能はセキュリティの根幹を担うため、正確かつ堅牢に動作することを保証するためのテストと検証が不可欠です。

ここではC#での暗号化実装における代表的なテスト・検証手法を解説します。

単体テストでの検証項目

単体テストは暗号化ロジックの正確性を検証する基本的な手法です。

以下の項目を重点的にテストします。

- 暗号化・復号化の整合性

入力データを暗号化し、復号化した結果が元のデータと完全に一致することを確認します。

例:AESで暗号化→復号化→元データと比較

- 異常系のハンドリング

不正な鍵やIV、破損した暗号文を渡した場合に例外が適切に発生するか、または安全に処理されるかを検証します。

- パディングの検証

パディング方式が正しく適用されているか、特に入力長がブロックサイズの倍数でない場合の動作を確認します。

- 認証付き暗号のタグ検証

GCMやChaCha20-Poly1305などの認証タグが正しく検証され、改ざん時に復号が失敗することをテストします。

- 鍵管理の動作確認

鍵生成、保存、読み込みの処理が期待通りに動作するかを検証します。

- パフォーマンスの簡易チェック

処理時間が極端に長くならないか、負荷テスト的に確認することも有効です。

単体テストフレームワーク(xUnit、NUnit、MSTestなど)を使い、自動化して継続的に実行することが望ましいです。

クロスプラットフォーム試験

.NET Coreや.NET 5/6以降はクロスプラットフォーム対応が進んでいますが、暗号化APIの挙動やパフォーマンスはOSや環境によって微妙に異なる場合があります。

- 異なるOSでの動作確認

Windows、Linux、macOSで暗号化・復号化が正しく行えるかを検証します。

- エンディアンや文字コードの違い

バイト列の扱いや文字列変換に起因する問題がないかをチェックします。

- ハードウェアアクセラレーションの有無

AES-NIなどのハードウェア機能が利用できる環境とできない環境での挙動を比較します。

- 依存ライブラリの互換性

Bouncy Castleなどサードパーティ製ライブラリの動作確認も含めます。

CI/CDパイプラインに複数プラットフォームでのテストを組み込むことが推奨されます。

侵入テストとファジング

暗号化機能のセキュリティを強化するために、侵入テストやファジングによる検証も重要です。

- 侵入テスト(ペネトレーションテスト)

専門家が意図的に脆弱性を探し、鍵の漏洩や暗号文の改ざん、リプレイ攻撃などを試みます。

実際の攻撃シナリオを想定し、システム全体の耐性を評価します。

- ファジング

暗号化・復号化関数に対してランダムまたは異常な入力を大量に与え、例外やクラッシュ、予期しない動作が発生しないかを検証します。

これにより、バッファオーバーフローやメモリ破壊などの脆弱性を早期に発見できます。

- 改ざん検知の検証

認証タグや署名の改ざんを試み、正しく検知・拒否されるかをテストします。

これらのテストは自動化が難しい場合も多いため、定期的な専門家によるレビューやツールの活用が望ましいです。

静的解析とCI連携

コードの安全性を高めるために、静的解析ツールを活用し、CI(継続的インテグレーション)に組み込むことが効果的です。

- 静的解析ツールの利用

SonarQube、Roslyn Analyzers、Security Code Scanなどを使い、暗号化コードの脆弱性やコーディングミスを検出します。

- セキュリティルールの適用

暗号化に関するベストプラクティス(例:弱いアルゴリズムの使用禁止、鍵のハードコーディング禁止など)をルール化し、自動チェックします。

- CIパイプラインへの組み込み

プルリクエスト時に自動で解析を実行し、問題があればビルドを失敗させることで品質を担保します。

- コードカバレッジの測定

単体テストの網羅率を測定し、暗号化関連コードのテスト不足を防ぎます。

- 依存関係の脆弱性チェック

NuGetパッケージの脆弱性をスキャンし、Bouncy Castleやlibsodium-netなどのライブラリの安全性を継続的に監視します。

これらの取り組みを継続的に行うことで、暗号化機能の品質と安全性を高いレベルで維持できます。

今後の暗号化技術動向

暗号化技術は常に進化しており、将来のセキュリティ要件に対応するために新しい技術や標準が登場しています。

C#や.NET環境での暗号化開発においても、これらの動向を把握し適切に対応することが重要です。

Post-Quantum Cryptography

量子コンピュータの発展により、現在広く使われているRSAやECCなどの公開鍵暗号は将来的に解読されるリスクが高まっています。

これに対抗するため、量子耐性を持つ暗号方式、いわゆるPost-Quantum Cryptography(PQC)が注目されています。

PQCは量子コンピュータによる攻撃に耐えうる新しいアルゴリズム群で、格子基盤暗号(Lattice-based)、符号基盤暗号(Code-based)、多変数多項式暗号(Multivariate)、ハッシュベース署名などが含まれます。

NIST(米国標準技術研究所)はPQCの標準化を進めており、2024年以降に正式な標準が発表される見込みです。

これに伴い、.NET環境でもPQCアルゴリズムのサポートが期待されており、将来的にはBouncy Castleなどのライブラリや標準APIに組み込まれる可能性があります。

開発者はPQCの基礎知識を習得し、既存システムの移行計画や新規開発での採用検討を始めることが推奨されます。

.NET 8以降のAPI拡張

.NET 8以降では、暗号化APIの機能拡張やパフォーマンス改善が予定されています。

具体的には以下のような動きがあります。

- 新しい暗号アルゴリズムの追加

PQC対応アルゴリズムや、より高速なストリーム暗号、認証付き暗号の拡充。

- ハードウェアアクセラレーションの強化

AES-NIやSHA拡張命令の利用最適化、ARM向けのNEON命令対応など。

- APIの使いやすさ向上

高レベルAPIの追加や、非同期処理対応の強化、より直感的なインターフェース設計。

- クロスプラットフォーム対応の強化

LinuxやmacOSでの暗号化機能の一貫性向上。

これらの拡張により、.NET開発者は最新の暗号技術をより簡単に安全に利用できるようになります。

公式ドキュメントやリリースノートを定期的にチェックし、新機能の活用を検討してください。

秘密分散とマルチパーティ計算

秘密分散(Secret Sharing)とマルチパーティ計算(MPC: Multi-Party Computation)は、複数の参加者が協力して秘密情報を安全に扱うための先進的な技術です。

- 秘密分散

秘密情報を複数の断片に分割し、一定数以上の断片が揃わなければ秘密を復元できない仕組みです。

これにより、単一の漏洩点を排除し、耐障害性とセキュリティを高めます。

- マルチパーティ計算

複数の参加者が互いに秘密を明かさずに共同で計算を行い、結果だけを共有する技術です。

プライバシー保護や分散型システムでの安全なデータ処理に活用されます。

これらの技術は金融、医療、IoTなどの分野で注目されており、将来的には.NET環境でもライブラリやフレームワークが整備される可能性があります。

開発者はこれらの概念を理解し、適用可能なシナリオを検討すると良いでしょう。

ゼロトラストアーキテクチャとの連携

ゼロトラストアーキテクチャは、ネットワークの内外を問わずすべてのアクセスを検証し、最小権限で運用するセキュリティモデルです。

暗号化はこのモデルの中核技術として重要な役割を果たします。

- データの常時暗号化

保存時だけでなく、通信中や処理中のデータも暗号化し、アクセス制御と組み合わせて保護します。

- 強力な認証と鍵管理

多要素認証や動的な鍵管理を組み合わせ、アクセス権限を厳格に制御します。

- 分散環境での暗号化連携

クラウド、オンプレミス、エッジデバイス間で一貫した暗号化ポリシーを適用します。

.NET環境ではAzure Key VaultやAWS KMSなどのクラウドサービスと連携し、ゼロトラストの実現を支援する機能が強化されています。

今後もAPIの拡充や統合が進み、開発者はこれらのサービスを活用して安全なアプリケーションを構築できます。

これらの動向を踏まえ、C#開発者は最新の暗号技術を積極的に学び、将来のセキュリティ要件に対応できる設計・実装を心がけることが重要です。

まとめ

この記事では、C#での暗号化ライブラリの選び方から実装例、鍵管理、パフォーマンス最適化、テスト手法、そして今後の技術動向まで幅広く解説しました。

AESやRSAの具体的な実装ステップや、Bouncy Castleなどのサードパーティライブラリの特徴を理解することで、安全で効率的な暗号化開発が可能になります。

さらに、鍵管理の重要性や最新の暗号技術動向を踏まえた設計が、堅牢なアプリケーション構築に役立ちます。

![[C#] 文字コードをShift-JIS(sjis)からUTF-8(Unicode)に変換する方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50083.png)

![[C#] 部分文字列の切り出しを行う方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50090.png)

![[C#] 文字列がひらがなで構成されているか判定する方法](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50086.png)

![[C#] 文字列のリストをアルファベット順に並び替える方法(昇順/降順)](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50085.png)

![[C#] 文字列がアルファベットか判定する方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50084.png)

![[C#] 複数の文字列をまとめて比較する方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50104.png)

![[C#] 文字列比較を部分一致で行う方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50103.png)

![[C#] 大文字小文字を区別せずに文字列を比較する方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50102.png)

![[C#] 文字列の大小の比較にCompareToメソッドを使用する方法](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50101.png)

![[C#] 前方一致で文字列比較を行う方法を解説](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50100.png)

![[C#] 文字列比較でワイルドカードを用いる方法(正規表現の応用)](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50099.png)

![[C#] 2つの文字列を比較する方法まとめ](https://af-e.net/wp-content/uploads/2024/10/thumbnail-50096.png)